Sekarang gw lagi mengembangkan blog baru looohhh…. silakan dilihat di

suryadina.tumblr.com

Monthly Archives: Juni 2011

MENGAKTIFKAN SSL DI APACHE2 PADA UBUNTU

Berikut ini merupakan langkah-langkah yang bisa digunakan untuk mengaktifkan SSL di webserver Apache2….. 😀 Semoga bermanfaat.

Instalasi Dan Persiapan

1. Buat sertifikat self-signed dan pasangan kunci privatnya dengan konfigurasi exampleserver.cnf dan disigned oleh CA yang telah kita buat sebelumnya. Sertifikat yang dibuat bernama server_crt.pem sedangkan private key adalah server_key.pem dan terletak di folder ~/myCA (*pada langkah ini siapkan sertifikat yang akan kita gunakan)

2. Lakukan instalasi webserver Apache 2 dengan perintah:

sudo apt-get install apache2

Jalankan webserver Apache2. Apabila webserver sudah berjalan, maka akan diperoleh hasil berikut ini apabila kita membuka halaman localhost di web browser

Gambar 1. Webserver apache2 telah berhasil dijalankan

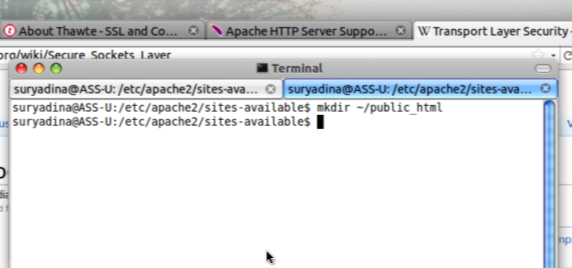

3. Untuk mempermudah pengeditan buat directory baru di folder home. Directory ini selanjutnya akan kita gunakan sebagai document root dari webserver

mkdir ~/public_html

Gambar 2. Membuat public_html

Mengaktifkan HTTPS Pada Apache Server

Berikut ini merupakan langkah untuk mengaktifkan https pada webserver apache dengan sertifikat self-signed yang telah kita buat. Pada settingan default SSL, sertifikat yang digunakan awalnya adalah snakeoil.

4. Copy sertifikat dan privat key yang telah kita buat pada langkah ke-1 ke folder penyimpanan sertifikat dan private key SSL, yaitu /etc/ssl/certs untuk sertifikat dan /etc/ssl/private untuk private key.

sudo cp ~/myCA/server_crt.pem /etc/ssl/certs

sudo cp ~/myCA/server_key.pem /etc/ssl/private

5. Kemudian lakukan perintah berikut ini untuk mengaktifkan SSL

sudo a2enmod ssl

6. Yang akan kita lakukan sekarang adalah mengubah file konfigurasi https agar document root directory yang digunakan adalah ~/public_html yang tadi telah kita buat. Pertama-tama lakukan perintah berikut ini untuk mengkopi file default-ssl menjadi suryadina-ssl

sudo cp default-ssl suryadina-ssl

Catatan: sebelum melakukan perintah di atas, pastikan bahwa working directory adalah /etc/apache2/site-available/

Gambar 3. Copy file konfigurasi default-ssl ke suryadina-ssl

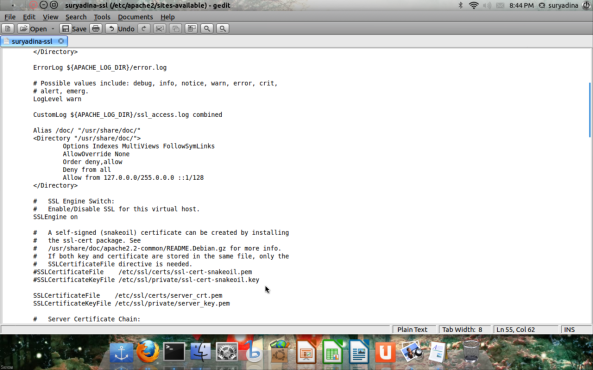

7. Lakukan pengeditan pada file konfigurasi suryadina-ssl dengan perintah

gksudo gedit suryadina-ssl

Gambar 4. Ubah sertifikat dan private key yang digunakan

Ubah baris documenroot menjadi /home/suryadina/public_html . Ubah sertifikat dan private key yang digunakan dari snakeoil (default) menjadi server_crt.pem untuk sertifikat dan server_key.pem untuk private key. Simpan file konfigurasi.

8. Selanjutnya ubah file konfigurasi webserver yang akan kita gunakan dari default menjadi file konfigurasi suryadina yang baru saja kita buat dengan perintah

sudo a2ensite suryadina-ssl

9. Sebelum file konfigurasi yang kita aktifkan benar-benar berfungsi, matikan terlebih dahulu file konfigurasi yang masih aktif, dalam hal ini adalah file konfigurasi default, dengan perintah

sudo a2dissite default-ssl

10. Terakhir, lakukan restart apache2 dengan perintah

sudo service apache2 reload

Gambar 5. Pengaktifan konfigurasi suryadina-ssl

HASIL

Berikut ini merupakan tampilan yang diperoleh saat mengakses localhost melalui web browser.

Gambar 6. Tampilan web browser saat mencoba mengakses localhost

Berikut ini merupakan tampilan dari halaman web yang kami buat dan kami akses dengan koneksi HTTPS yang telah dibuat.

Gambar 7. Contoh halaman web yang diakses dengan menggunakan koneksi HTTPS

Semoga bermanfaat ya…

LOOK AROUND

Kemaren saya dapet situs bagus dari temen, namanya www.locomostrip.com . Di sana saya nemu satu strip komik yang mengingatkan saya untuk tetap berada di jalur yang benar….wkwkwkwk.. Ini dia strip komiknya.

Jadi, seperti kata si pembuat komik di atas, Jangan pernah terbuai oleh sesuatu yang membuatmu lupa sekelilingmu……

Jadi, seperti kata si pembuat komik di atas, Jangan pernah terbuai oleh sesuatu yang membuatmu lupa sekelilingmu……

\(^_^)/

e-mail NOTIFIKASI Bikin Frustrasi

Kemaren tanggal 28 Mei, gw sama temen gw berencana buat coba ngikutan sebuah call for paper……. Ceritanya juga tanggal 28 Mei itu tuh udah bates terakhir pengumpulannya…. Nah dengan penuh doa dan keyakinan diri gw kirimin dah hasil karya kita. (kan siapa tau aja lolos. hehe)….. singkat cerita, datenglah tanggal 1 Juni yang merupakan tanggal pengumuman penerimaan paper…. Jreng-jreng… Kabar buruk pun tiba, saat gw mengecek folder spam. Ternyata ge dapet imel notifikasi yang isinya kayak gini..

……..

Delivery to the following recipient failed permanently: submit@idsecconf.org

Technical details of permanent failure: Message rejected by Google Groups. Please visit http://mail.google.com/support/bin/answer.py?hl=en&answer=188131 to review our Bulk Email Senders Guidelines. —– Original message —– Received: by 10.231.116.32 with SMTP id k32mr3321848ibq.119.1306564522911; Fri, 27 May 2011 23:35:22 -0700 (PDT) Received: by 10.231.116.32 with SMTP id k32mr3321839ibq.119.1306564522507; Fri, 27 May 2011 23:35:22 -0700 (PDT) Return-Path: Received: from nm27-vm1.bullet.mail.bf1.yahoo.com (nm27-vm1.bullet.mail.bf1.yahoo.com [98.139.213.148]) by mx.google.com with SMTP id z9si3059944ibd.88.2011.05.27.23.35.18; Fri, 27 May 2011 23:35:22 -0700 (PDT) Received-SPF: pass (google.com: best guess record for domain of ardyasuryadinata@yahoo.com designates 98.139.213.148 as permitted sender) client-ip=98.139.213.148; Authentication-Results: mx.google.com; spf=pass (google.com: best guess record for domain of ardyasuryadinata@yahoo.com designates 98.139.213.148 as permitted sender) smtp.mail=ardyasuryadinata@yahoo.com; dkim=pass (test mode) header.i=@yahoo.com Received: from [98.139.212.149] by nm27.bullet.mail.bf1.yahoo.com with NNFMP; 28 May 2011 06:35:17 -0000 Received: from [98.139.212.247] by tm6.bullet.mail.bf1.yahoo.com with NNFMP; 28 May 2011 06:35:16 -0000 Received: from [127.0.0.1] by omp1056.mail.bf1.yahoo.com with NNFMP; 28 May 2011 06:35:16 -0000 X-Yahoo-Newman-Property: ymail-5 X-Yahoo-Newman-Id: 442089.54807.bm@omp1056.mail.bf1.yahoo.com Received: (qmail 76587 invoked by uid 60001); 28 May 2011 06:35:15 -0000 DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=yahoo.com; s=s1024; t=1306564514; bh=nOJdsACLUT/f/ZPGic50NVvcjkxe4aO0UROfFZOpcZM=; h=Message-ID:X-YMail-OSG:Received:X-Mailer:Date:From:Reply-To:Subject:To:Cc:MIME-Version:Content-Type; b=AW1Z7DlMhqjAB4xKYGBYlW4FHZpWTpk64K5zABLvm/2xgBzOB1dJEyH/S0yhzIvRi+NE1427repRA3t6U31lio+JHNG9W769qREeqncqOQXb3bUQKSZRJO+1KsLiA6kLv0SVe4h5bbAQ+1gxt527UVhzq2ZpLqhe9WstznaWFoQ= DomainKey-Signature: a=rsa-sha1; q=dns; c=nofws; s=s1024; d=yahoo.com; h=Message-ID:X-YMail-OSG:Received:X-Mailer:Date:From:Reply-To:Subject:To:Cc:MIME-Version:Content-Type; b=1c0m3t7w085aGg0nZBaGvWED+0RzBy+Z2gYSJQaguu07CEX+dRG9v1TIaJBPbJ6eMoA3q6zWabTHLZyi/WAxhsGmj0yxSqKomNDOJhwS7tod2xAh5YR66hXbdKHpw7Q+hSzgkftdLeLHYamR7720K3qBDYnfs9Jaqz1L0oBhn00=; Message-ID: X-YMail-OSG: ELDm.PcVM1kSNZfUz2ONbbFlS5slzg.lFga0beDjr.IScvD lWJAbl4ZU6cZ.b0LwTA1VS8BWHADPkc_9H6wG2Y6hi4jOGJF3pCpUYTPBXH3 m7562VhsTsiUHmtNnjEhmILXA.SIkWSXB1xm_cNJp1nFIYO5Am0SXy9XdhWH lSXfUD4pgvpywY9Hyzzy0q_ku5wctlWq5qT5tpaTVOZXwvpJ0X.PLOPnN.eW asv7rByUKplqfpT.eBWLJvI18UdNYbtWmyG.4aLSy9lCqHoz2qG7YqNDyyt8 K0x7w4u_EPNgLZs4bthZU6Elpeey4kPTHfLdzDR3cGbzE1MfQH2a1577EgKf 2xxAVkIVORc_jlT7t4xA6g0oNoI9V6hgyJNHgOxHiSa5NVsDotCouXM.K8w- – Received: from [118.97.58.66] by web130202.mail.mud.yahoo.com via HTTP; Fri, 27 May 2011 23:35:14 PDT X-Mailer: YahooMailWebService/0.8.111.304355 Date: Fri, 27 May 2011 23:35:14 -0700 (PDT) From: Ardya Suryadinata Reply-To: Ardya Suryadinata Subject: PENGUMPULAN PAPER To: “submit@idsecconf.org” Cc: “melaniwulandari@gmail.com” , Ardya Suryadinata MIME-Version: 1.0 Content-Type: multipart/mixed; boundary=”0-2088797195-1306564514=:55183″ Assalamualaikum wr.wb Saya Ardya Suryadinata dan rekan saya Eka Rahayu dari Sekolah Tinggi Sandi Negara mohon ijin untuk mengumpulkan paper hasil karya kami untuk diikutsertakan dalam IDSECCONF 2011. Mohon dijadikan bahan pertimbangan, dan kami juga meminta saran dan perbaikan dari reviewer mengenai paper yang kami sertakan ini. Sukses untuk penyelenggaraan IDSECCONF 2011!!! Terima Kasih… Wassalamualaikum wr.wb

…………

Asli…. bikin sedih banget. T.T . tapi sabar aja lah, Allah kan maha berencana terhadap segala sesuatu….